[분석]CVE-2026-0628 Chrome WebView 취약점

📋 개요

CVE-2026-0628은 Google Chrome의 WebView 태그에서 정책 집행이 제대로 이루어지지 않아 발생하는 보안 취약점입니다. 이 취약점을 악용하면 악의적인 확장 프로그램이 특권 페이지에 접근하거나 민감한 정보를 탈취할 수 있습니다.

| 항목 | 내용 |

|---|---|

| CVE ID | CVE-2026-0628 |

| 심각도 | High (CVSS 8.8) |

| CWE | CWE-862 (Missing Authorization) |

| 취약 버전 | Chrome < 143.0.7499.192 |

| 패치 버전 | Chrome ≥ 143.0.7499.192 |

★ Insight ─────────────────────────────────────

• CWE-862은 인증된 사용자인지 확인하지 않고 권한을 획득한 작업을 수행할 때 발생합니다.

• WebView는 Chrome 확장 프로그램에서 웹 콘텐츠를 임베딩하는 데 사용되는 강력하지만 위험한 기능입니다.

─────────────────────────────────────────────────

🔍 취약점 원리

WebView란 무엇인가?

WebView는 Chrome 확장 프로그램에서 외부 웹 페이지를 확장 프로그램 내부에 표시할 수 있게 해주는 요소입니다. 하지만 보안 정책이 제대로 적용되지 않으면:

- chrome:// URL 접근 - 특권 페이지에 무단 접근

- 특권 페이지 스크립트 실행 - 설정 페이지 조작

- CSP 우회 - 콘텐츠 보안 정책 우회

- DOM 조작 - 샌드박스 외부 접근

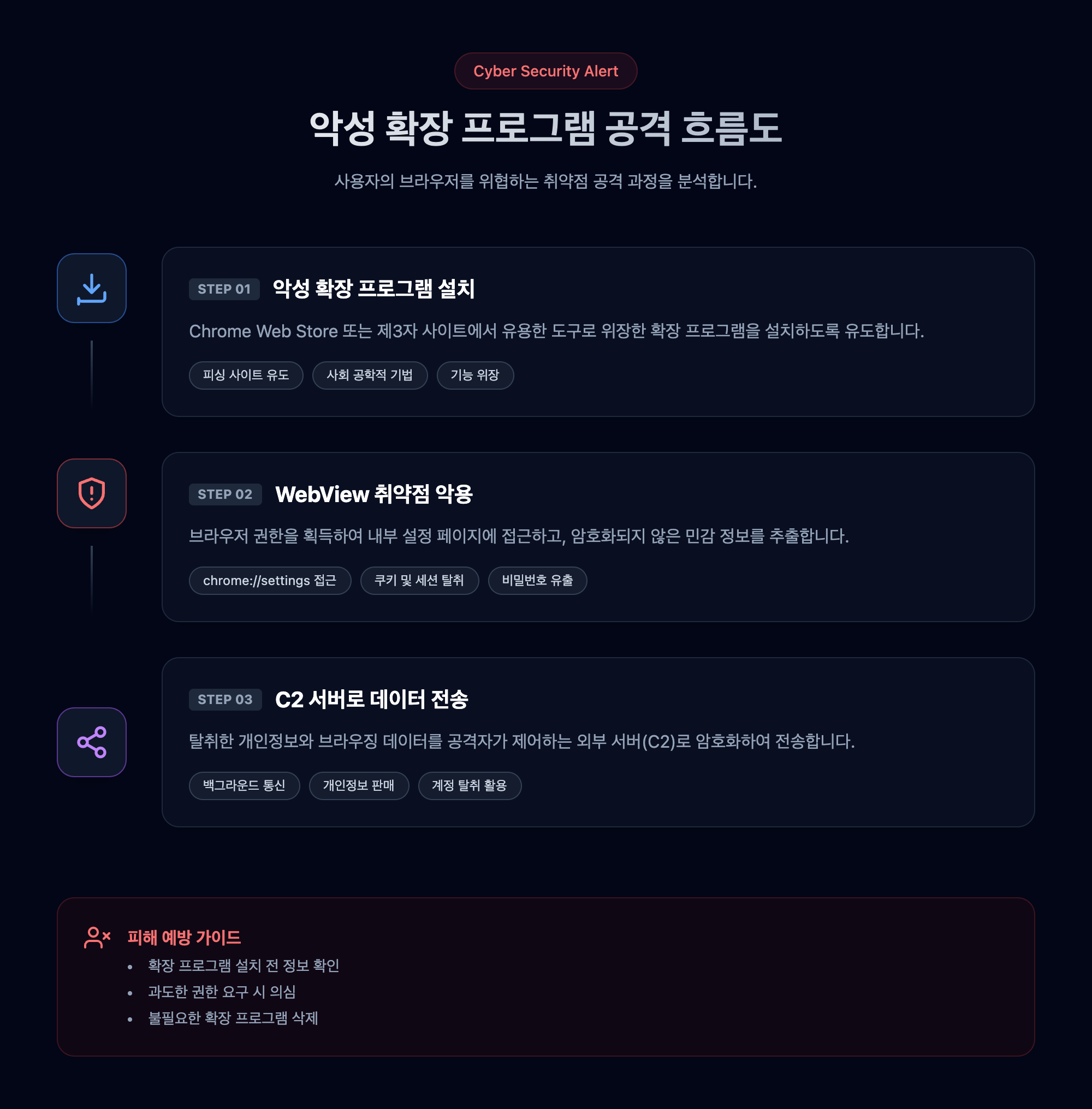

공격 시나리오

🛠️ 실습 환경 구성

실습 구조

테스트 환경

├── 공격자 서버 (192.168.0.32:8888)

│ └── 데이터 수신 및 대시보드

│

└── 피해자 PC (테스트 환경)

└── Chrome + 취약점 테스트 확장 프로그램

★ Insight ─────────────────────────────────────

• 보안 연구에서는 격리된 환경에서 테스트하는 것이 필수적입니다.

• 로컬 네트워크와 가상 머신을 활용하면 안전하게 실습할 수 있습니다.

─────────────────────────────────────────────────

📍 1단계: 공격자 서버 설정

요구 사항

- Node.js 14.0 이상

- 8888 포트 사용 가능

서버 실행

Mac/Linux:

cd attack-server

chmod +x start-server.sh

./start-server.sh

Windows:

cd attack-server

start-server.bat

서버 실행 확인

============================================================

[INFO] CVE-2026-0628 Attack Simulation Server

============================================================

[INFO] Server running at http://0.0.0.0:8888

[INFO] Dashboard: http://192.168.0.32:8888/

[INFO] Waiting for incoming data...

대시보드 접속: http://192.168.0.32:8888/

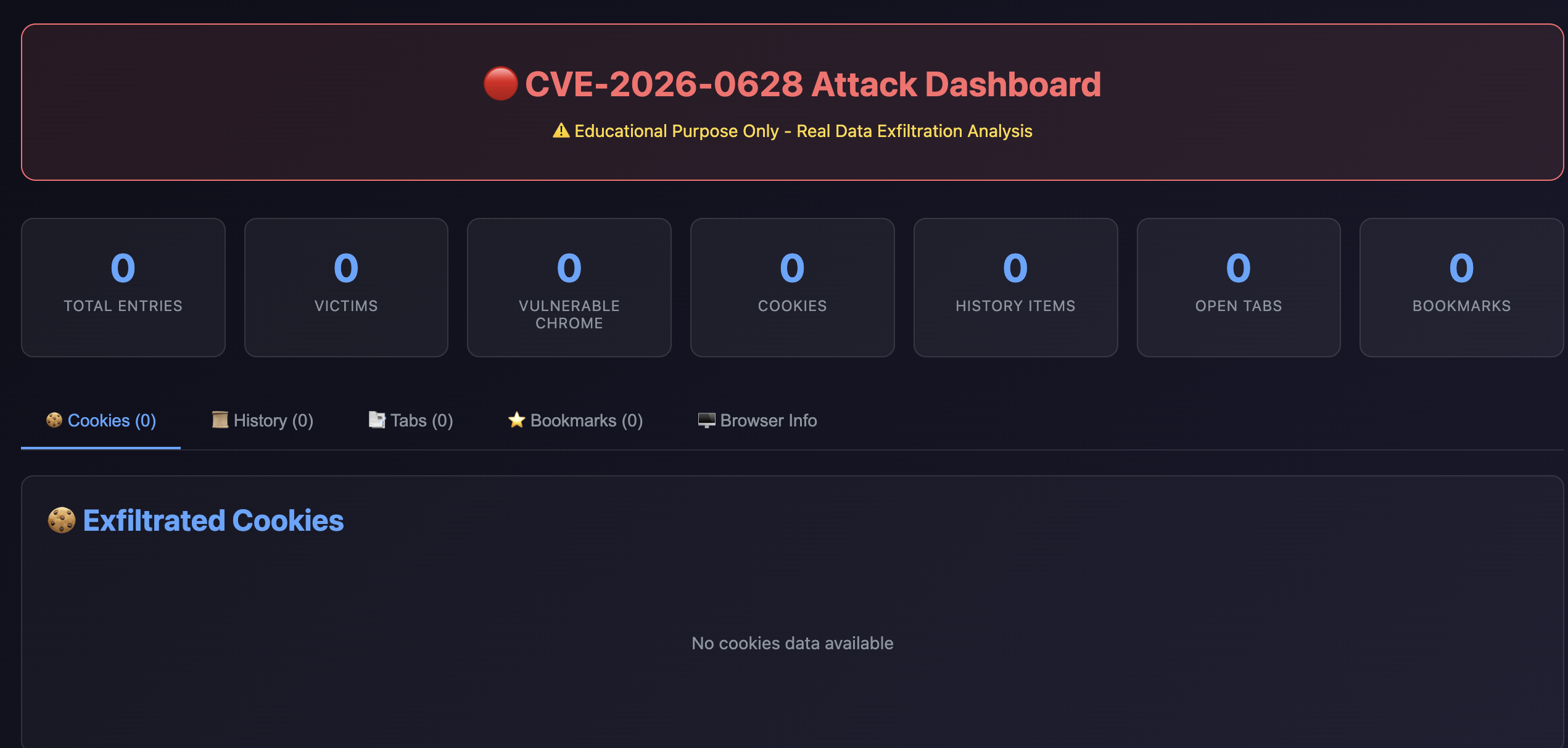

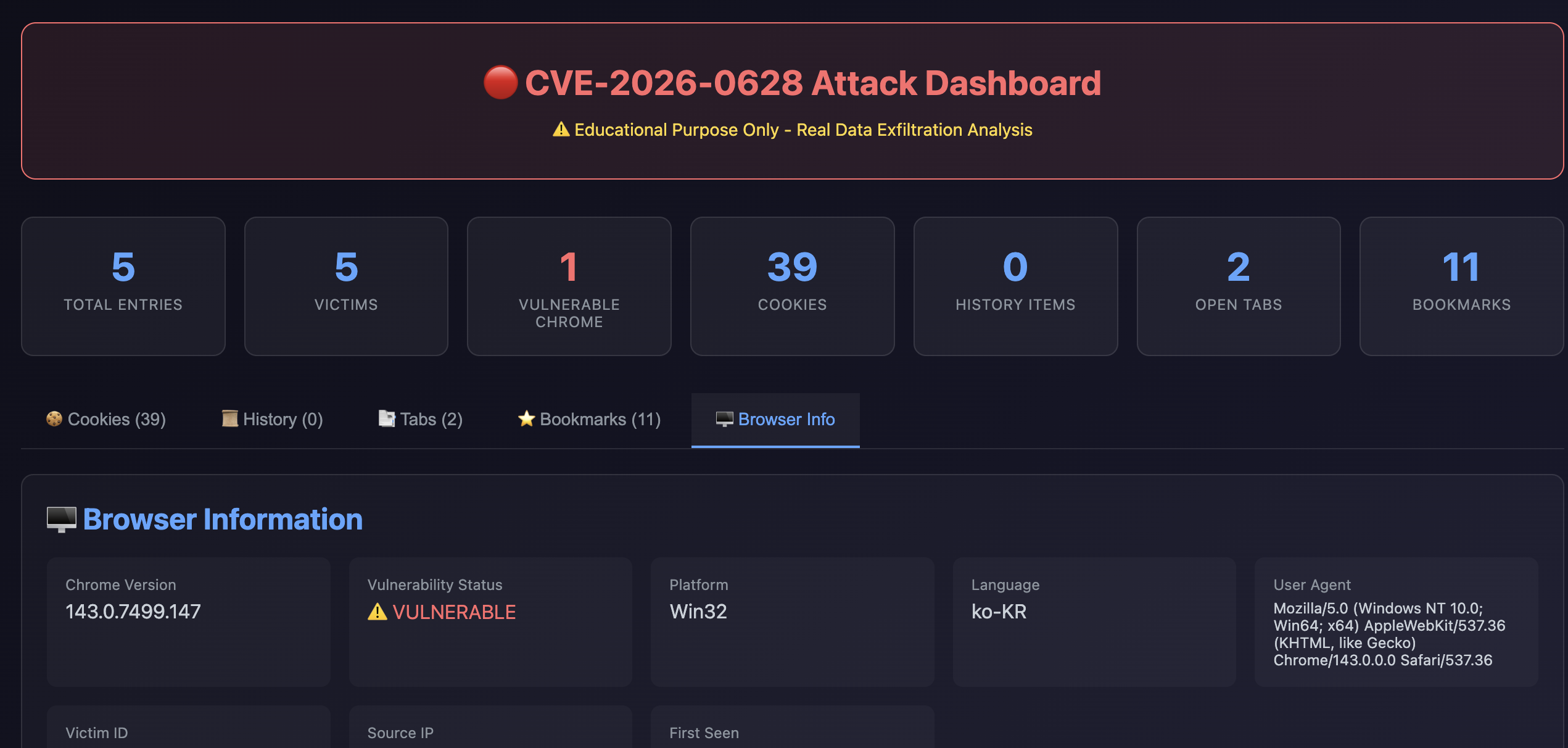

공격자 대시보드

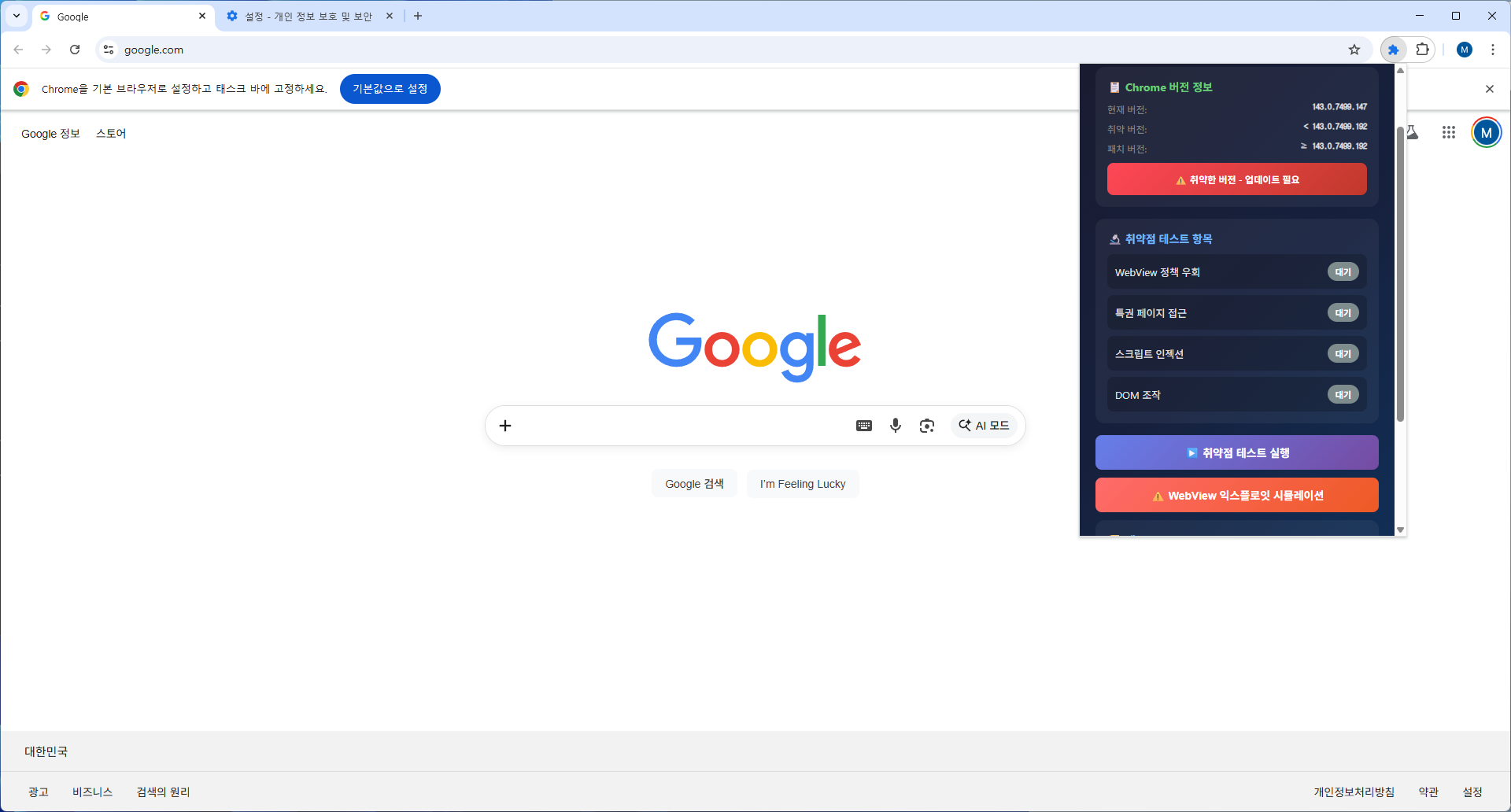

📍 2단계: 피해자 PC 설정 (테스트 환경)

Chrome 확장 프로그램 설치

- Chrome 브라우저에서

chrome://extensions/열기 - 우측 상단 "개발자 모드" 활성화

- "압축해제된 확장 프로그램을 로드합니다" 클릭

chrome-extension폴더 선택

피해자 PC 확장 프로그램 UI

🔬 취약점 테스트 실행

테스트 항목

| 테스트 항목 | 설명 |

|---|---|

| WebView 정책 우회 | chrome:// URL 접근 시도 |

| 특권 페이지 접근 | 설정/확장 페이지 스크립트 실행 |

| 스크립트 인젝션 | CSP 우회 여부 확인 |

| DOM 조작 | 샌드박스 외부 접근 시도 |

테스트 결과 해석

| Chrome 버전 | 상태 |

|---|---|

| < 143.0.7499.192 | ⚠️ 취약 - 모든 테스트 통과 (위험) |

| ≥ 143.0.7499.192 | ✅ 패치됨 - 모든 테스트 차단됨 |

★ Insight ─────────────────────────────────────

• 테스트 결과 해석의 핵심: 에러 메시지는 보안 패치가

정상적으로 작동하고 있다는 긍정적인 신호입니다.

• 취약점이 존재하는 버전에서는 에러 없이 공격이 성공하며,

• 패치된 버전에서는 브라우저가 적극적으로 공격을 차단합니다.

─────────────────────────────────────────────────

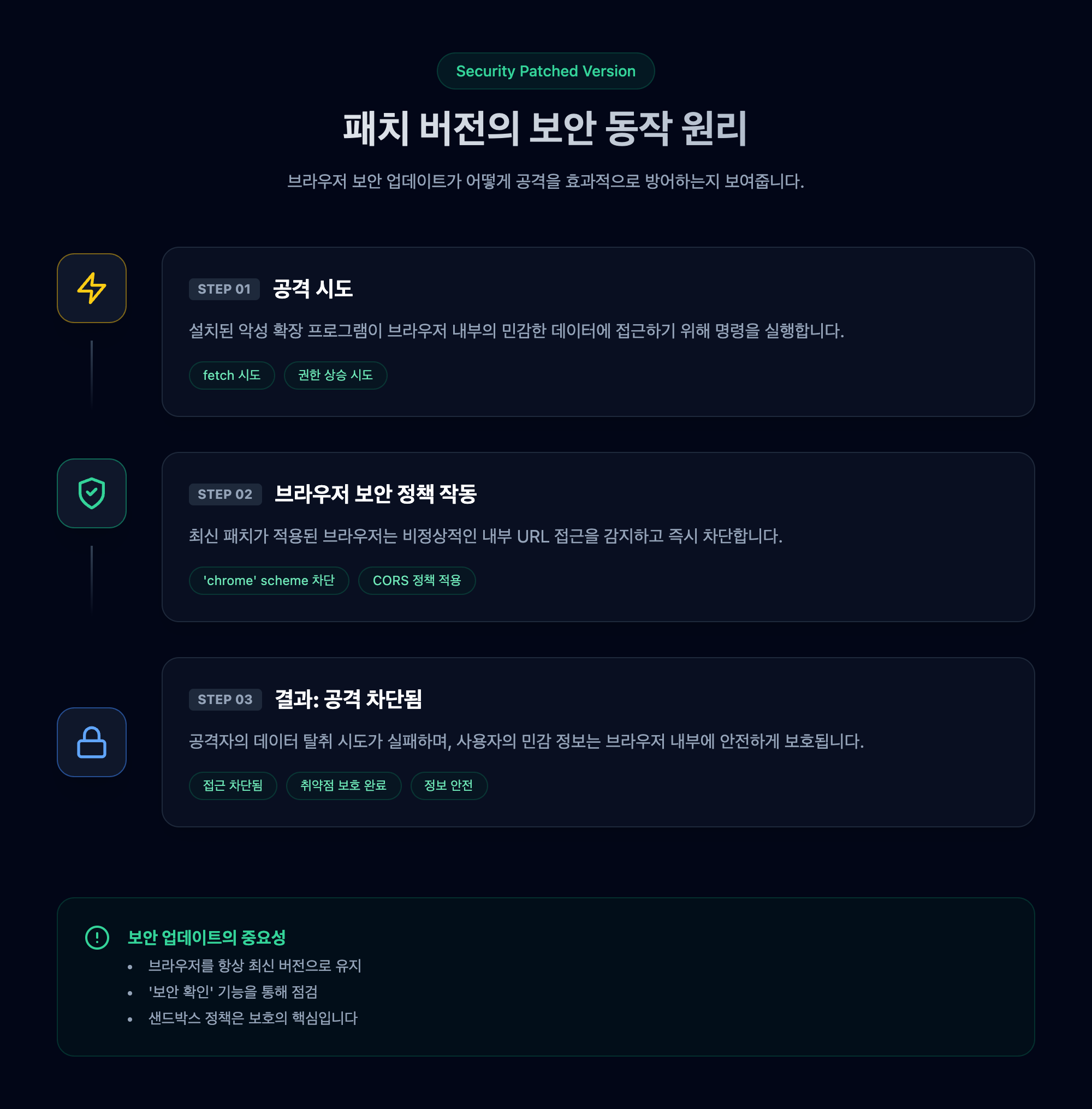

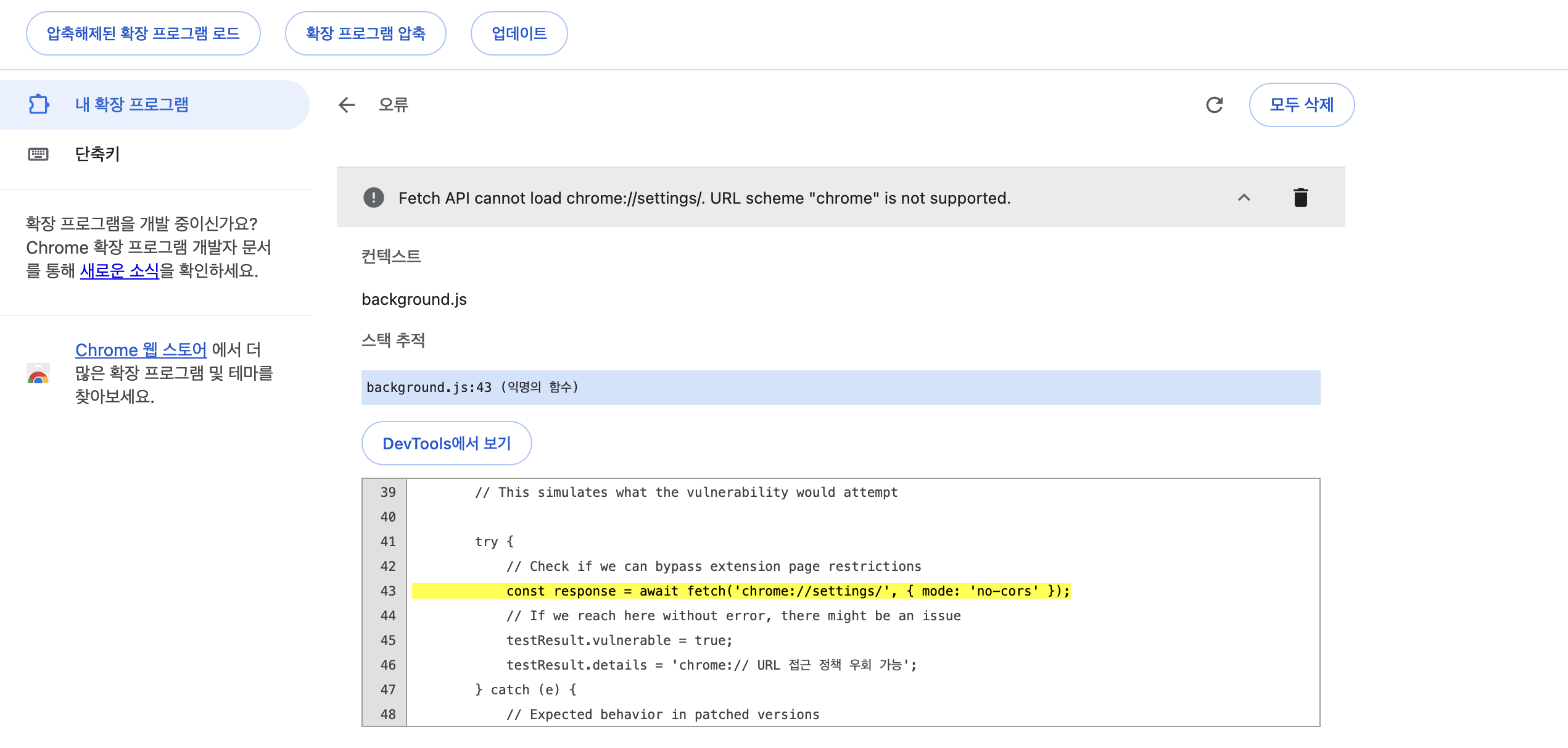

🛡️ 안전한 버전 (패치됨) 테스트 결과

패치된 버전(Chrome ≥ 143.0.7499.192)에서는 브라우저가 공격 시도를 성공적으로 차단합니다.

에러 메시지 분석

안전한 환경에서는 다음과 같은 에러 메시지가 표시됩니다:

❌ Fetch API cannot load chrome://settings/.

URL scheme 'chrome' is not supported.

이 에러 메시지의 의미:

| 구분 | 설명 |

|---|---|

| 메시지 의미 | 브라우저가 chrome:// 스킴에 대한 접근을 거부함 |

| 보안 상태 | ✅ 안전함 - 브라우저 보안 정책이 정상 작동 |

| 동작 원리 | Fetch API가 chrome:// URL을 로드하지 못하고 차단됨 |

안전한 버전 동작 원리

안전한 버전 테스트 화면

왜 에러가 나와야 안전한가요?

결론부터 말씀드리면, 네, 아주 양호한(안전한) 상태입니다.

화면에 나타난 에러 메시지는 브라우저가 공격 시도를 성공적으로 차단했음을 의미합니다.

상세한 이유:

-

에러 메시지의 의미

- "Fetch API cannot load chrome://settings/. URL scheme 'chrome' is not supported."

- 이 메시지는 확장 프로그램이 브라우저의 내부 설정 페이지(chrome://settings/)에 접근하려고 시도했으나, 브라우저의 보안 정책이 이를 거부했다는 뜻입니다.

-

코드 로직상의 확인

- 성공할 경우 (위험): 만약

fetch('chrome://settings/')가 에러 없이 실행되었다면, 보안 정책이 뚫린 것이므로vulnerable = true(취약함)라고 판단하게 됩니다. - 에러가 발생할 경우 (안전): 지금처럼 브라우저가 접근을 막아서 에러가 발생하면, "chrome:// URL 접근이 차단됨 (정상)"이라는 결과가 나옵니다.

- 성공할 경우 (위험): 만약

-

결론

- 현재 브라우저는 CVE-2026-0628 취약점에 대해 보호받고 있는 상태입니다.

- 확장 프로그램 관리 페이지에 "오류"라고 떠서 불안하실 수 있지만, 이는 보안 테스트 과정에서 '공격이 실패했음'을 브라우저가 보고한 것입니다.

★ Insight ─────────────────────────────────────

• 역설적이게도, 이 경우 에러는 좋은 신호입니다.

• 에러가 발생하지 않고 테스트가 '성공'했다면 그때가

진짜 위험한 상태였을 것입니다.

• 보안 패치는 이렇게 공격 시도를 적극적으로 차단하여

시스템을 보호합니다.

─────────────────────────────────────────────────

⚠️ 익스플로잇 시뮬레이션

시뮬레이션 실행

- 공격 서버가 실행 중인지 확인

- 확장 프로그램에서 "⚠️ WebView 익스플로잇 시뮬레이션" 클릭

- 공격 서버 대시보드에서 수신 데이터 확인

탈취되는 데이터 유형

| 데이터 유형 | 설명 |

|---|---|

| 브라우저 정보 | Chrome 버전, OS, 언어 설정 |

| 비밀번호 | 저장된 비밀번호 (시뮬레이션) |

| 쿠키 | 인증 쿠키 및 세션 토큰 |

| 방문 기록 | 웹 사이트 방문 기록 |

공격자 서버 수신 데이터

★ Insight ─────────────────────────────────────

• 실제 공격에서는 이러한 데이터가 암호화되어 전송될 수 있습니다.

• C2 서버는 보안 연구를 위한 시뮬레이션 환경이며,

실제 공격에 사용하는 것은 불법입니다.

─────────────────────────────────────────────────

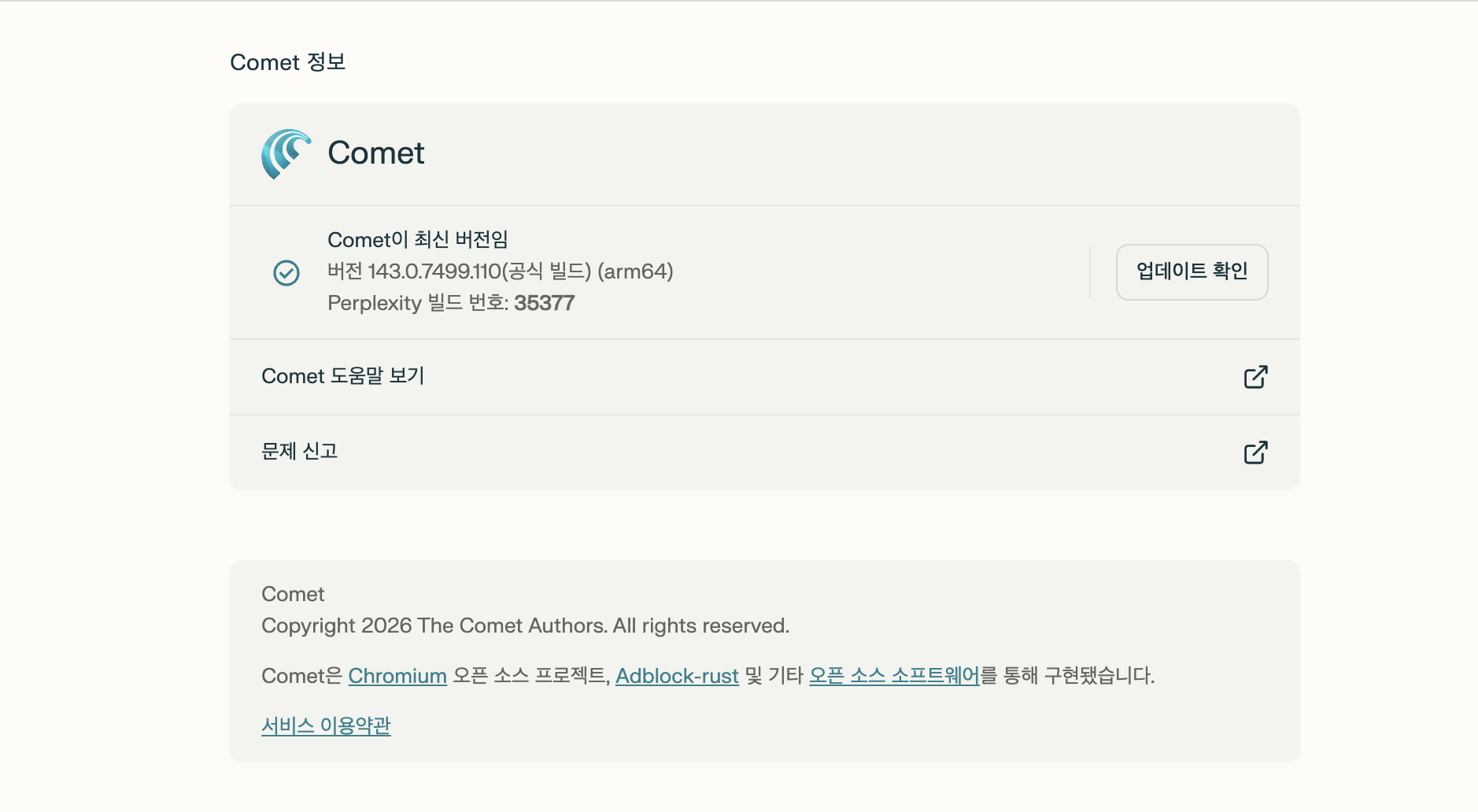

🛡️ 방어 및 대응

1. Chrome 업데이트

# Chrome 버전 확인

chrome://version/

# 최신 버전으로 업데이트

설정 > 정보 > Chrome 업데이트

###1.1 크롬 기반 브라우져도 확인 필요

2. 확장 프로그램 검토

| 점검 항목 | 확인 방법 |

|---|---|

| 설치된 확장 목록 | chrome://extensions/ |

| 권한 확인 | 각 확장 프로그램의 권한 검토 |

| 불확실한 확장 제거 | 사용하지 않는 확장 삭제 |

3. 보안 모범 사례

- ✅ 신뢰할 수 있는 출처의 확장만 설치

- ✅ 정기적인 확장 프로그램 권한 검토

- ✅ Chrome 브라우저 최신 버전 유지

- ✅ 의심스러운 동작이 있는 확장 즉시 제거

📊 취약점 비교

| 항목 | 취약 버전 | 패치 버전 |

|---|---|---|

| WebView 정책 우회 | ⚠️ 가능 | ✅ 차단 |

| chrome:// URL 접근 | ⚠️ 가능 | ✅ 차단 |

| 특권 페이지 스크립트 실행 | ⚠️ 가능 | ✅ 차단 |

| CSP 우회 | ⚠️ 가능 | ✅ 차단 |

🔗 참고 자료

⚠️ 면책 조항

본 가이드를 따르면서 발생하는 모든 결과에 대한 책임은 전적으로 사용자 본인에게 있습니다. 이 문서는 참고용으로 제공되며, 작성자는 어떠한 손해나 문제에 대해 책임지지 않습니다.

금지 사항:

- 본 내용을 악의적인 목적으로 사용하는 것을 엄격히 금지합니다.

- 타인의 시스템에 무단으로 접근하거나 공격하는 것을 금지합니다.

- 실제 범죄나 불법적인 활동에 사용하는 것을 금지합니다.

- 상업적 목적의 무단 복제나 재배포를 금지합니다.

본 가이드의 내용은 보안 연구 및 교육 목적으로만 사용해야 합니다.