[이슈]이미지 분석 요청했을 뿐인데: AI 도구의 자동 업로드 위험

⚠️ 경고: 본 포스트는 보안 인식 제고 및 교육 목적으로 제공됩니다. AI 개발 도구 사용 시 발생할 수 있는 데이터 유출 위험성을 알리고, 사용자가 스스로 보안 결정을 내릴 수 있도록 돕기 위해 작성되었습니다.

📋 목차

- 당신의 이미지가 어디로 가고 있는가

- 실제로 발생한 일: 로그로 확인한 진실

- ⚠️ 더 위험한 현실: 이미지는 암호화되지 않은 채 업로드됩니다

- 왜 이런 일이 발생하는가

- 한번 올라가면 지워지지 않습니다

- 어떻게 보호해야 하는가

- 대안: 로컬에서 처리하는 방법

1. 당신의 이미지가 어디로 가고 있는가

기대했던 것 vs 실제 일어난 일

| 기대 | 현실 |

|---|---|

| AI가 내 컴퓨터에서 이미지를 분석 | 이미지가 외부 서버로 전송됨 |

| 내 데이터는 내 컴퓨터에만 존재 | 해외 클라우드에 영구 저장 |

| 분석만 하고 데이터는 사라짐 | 삭제가 불가능하거나 매우 어려움 |

★ Insight ─────────────────────────────────────

"분석해줘"라고 요청했을 뿐인데,

실제로는 "내 서버에 올려도 돼"라고 허락한 셈이 됩니다.

사용자가 인지하지 못하는 사이에 데이터 통제권이 넘어갑니다.

─────────────────────────────────────────────────

확인해야 할 4가지 질문

| 질문 | 위험성 | 당신이 알아야 할 것 |

|---|---|---|

| 어디로 전송되나? | 🔴 매우 높음 | 해외 클라우드 CDN |

| 누가 접근 가능? | 🔴 매우 높음 | URL을 아는 누구나 |

| 얼마나 보관? | 🔴 매우 높음 | 영구 또는 장기 |

| 삭제 가능? | 🔴 매우 높음 | 불가능에 가까움 |

2. 실제로 발생한 일: 로그로 확인한 진실

실제 로그: 무슨 일이 벌어졌나

다음은 실제로 발생한 로그입니다. (기업명, 도메인 등 식별 정보는 마스킹 처리됨)

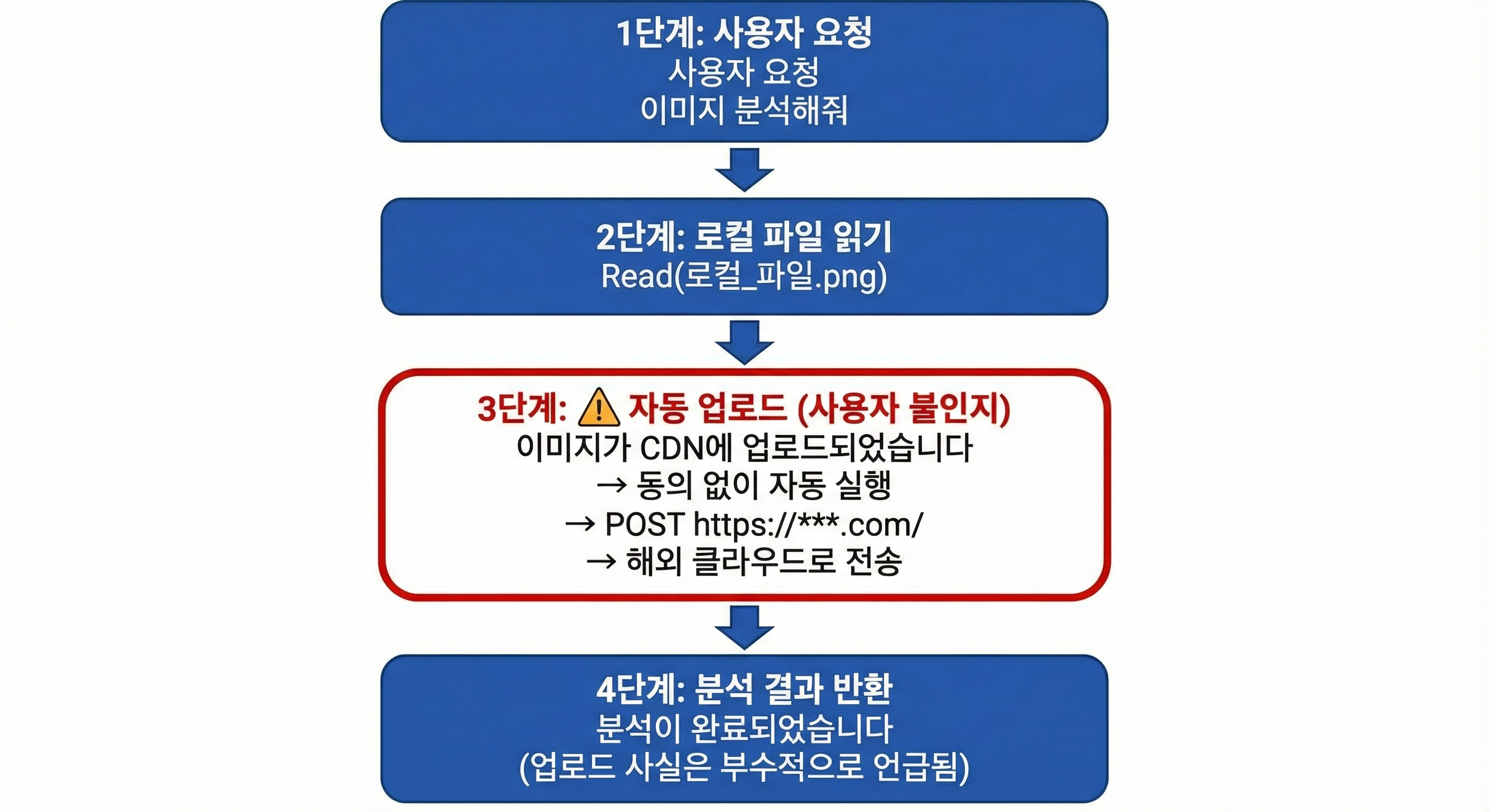

# 사용자 요청

"이미지를 분석해주세요"

# AI 도구가 한 일

⏺ Read(blog_result/.../thumbnail.png)

⎿ Read image (625KB)

⎿ 이미지가 CDN에 업로드되었습니다. # ← 사용자 몰래!

⏺ analyze_image 도구 호출

Input: {

"imageSource": "https://***.com/[AI회사]/[UUID]/thumbnail.png?[토큰]",

"prompt": "이미지 분석..."

}

⏺ imageSource 직접 접속 시 아래와 같은 이미지 출력

데이터 흐름: 단계별 분석

핵심 문제: 사용자가 알지 못했다

| 문제 | 설명 | 사용자 인지 |

|---|---|---|

| 자동 업로드 | 동의 없이 자동으로 외부에 업로드 | ❌ 전혀 몰랐음 |

| 해외 전송 | 데이터가 해외 서버로 전송됨 | ❌ 알 방법 없음 |

| 영구 저장 | 한번 올라가면 지워지지 않음 | ❌ 알 수 없음 |

| 공개 URL | URL을 알면 누구나 접근 가능 | ❌ 확인 불가능 |

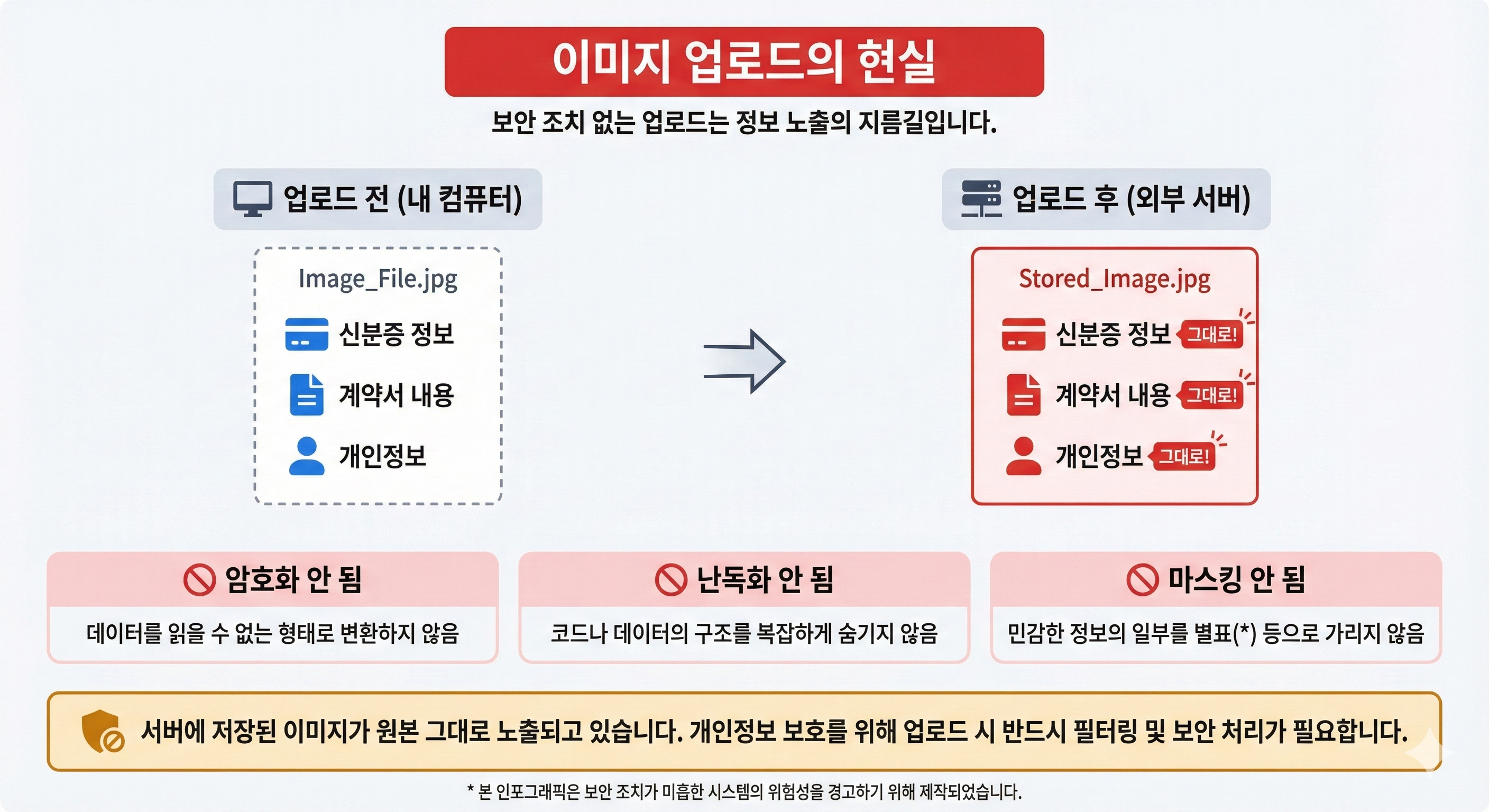

⚠️ 더 위험한 현실: 이미지는 암호화되지 않은 채 업로드됩니다

중요한 사실을 이해해야 합니다:

실제로 일어나는 일:

- 이미지 파일이 암호화 없이 원본 그대로 업로드됨

- 이미지 내의 모든 텍스트, 정보, 개인 데이터가 그대로 노출

- URL을 알게 되는 누구나 원본 이미지를 다운로드 가능

- 이미지 내용: 신분증, 계약서, 영수증, 진단서 등 모든 정보가 그대로

구체적인 유출 예시:

| 업로드한 이미지 | 유출되는 정보 |

|---|---|

| 신분증 사진 | 이름, 생년월일, 주소, 번호 |

| 계약서 사진 | 계약 조건, 금액, 당사자 정보 |

| 진단서 사진 | 환자 정보, 진단 내용, 병원명 |

| 영수증 사진 | 결제 카드 정보, 구매 내역 |

| 설계도 사진 | 기밀 설계, 치수, 사양 |

★ Insight ─────────────────────────────────────

"이미지 분석"이라고 말하지만,

실제로는 "이미지를 그대로 외부 서버에 올려" 주는 것입니다.

이미지 파일 자체는 암호화도, 난독화도, 마스킹도 없이

원본 그대로 업로드되므로,

URL을 아는 사람은 누구나 이미지 내의 모든 정보를 볼 수 있습니다.

─────────────────────────────────────────────────

3. 왜 이런 일이 발생하는가

기술적 제약과 "편리한" 해결책

일부 AI 이미지 분석 도구는 기술적 제약이 있습니다:

{

"name": "analyze_image",

"parameters": {

"imageSource": {

"type": "string",

"description": "Remote URL only" // ← 문제의 원인

}

}

}

제약 사항:

- ⚠️ 원격 URL만 지원

- ❌ 로컬 파일 경로 불가능

- ❌ base64 인코딩 불가능

AI 도구의 "해결책":

문제: 도구가 원격 URL만 필요함

해결: 로컬 이미지를 자동으로 외부 CDN에 업로드

결과: 사용자는 분석 결과만 받고, 업로드 사실은 모름

★ Insight ─────────────────────────────────────

기술적 제약을 "해결"하는 과정에서

새로운 보안 리스크가 발생합니다.

편의성을 위한 설계 결정이

사용자의 프라이버시를 침해할 수 있습니다.

─────────────────────────────────────────────────

클라우드 CDN의 현실

| 속성 | 현실 | 당신에게 의미하는 것 |

|---|---|---|

| 데이터 위치 | 전 세계 데이터 센터 | 어디에 있는지 모름 |

| 저장 기간 | 영구 또는 장기 | 지워지지 않을 수 있음 |

| 접근 권한 | URL을 아는 누구나 | 공개될 수 있음 |

| 법적 적용 | 저장 국가의 법률 | 데이터 주권 상실 |

4. 한번 올라가면 지워지지 않습니다

삭제의 어려움

이미 업로드된 데이터를 삭제하는 방법:

1. 서비스 제공자에게 이메일로 삭제 요청

2. 삭제 확인까지 영수증 보관

3. 민감한 데이터 유출 시 전문가 상담

현실적인 문제:

- 삭제 요청 절차가 복잡함

- 삭제 확인 방법이 없음

- 이미 복사되었을 가능성

- 로그에 기록된 URL은 계속 존재

설정을 바꿔도 이미 올라간 데이터는?

| 변경 사항 | 기존 업로드된 데이터 |

|---|---|

| 설정 변경 | ❌ 자동 삭제 안됨 |

| 계정 삭제 | ❌ 즉시 삭제 안됨 |

| 도구 삭제 | ❌ 영향 없음 |

중요: 설정을 변경해도 이미 업로드된 데이터는 자동으로 삭제되지 않습니다.

5. 어떻게 보호해야 하는가

사용 전 체크리스트

AI 도구를 사용하기 전에:

# 1. 네트워크 모니터링 시작

sudo tcpdump -i any -n port 443

# 2. 외부 연결 확인

log show --predicate 'eventMessage contains "http"' --last 1h

# 3. 설정 파일 검토

cat ~/.claude/settings.json

데이터 분류별 처리 가이드

| 데이터 유형 | 위험도 | 권장 사항 |

|---|---|---|

| 공개 가능 | 🟢 낮음 | 일반 처리 가능 |

| 개인 정보 | 🟡 중간 | 외부 전송 자제 |

| 업무 자료 | 🟠 높음 | 외부 도구 사용 금지 |

| 민감 이미지 | 🔴 매우 높음 | 절대 사용 금지 |

절대 AI 도구에 맡기면 안 되는 것

| 유형 | 예시 | 위험성 |

|---|---|---|

| 개인 사진 | 가족사진, 셀카 | 🔴 |

| 증명 사진 | 신분증, 여권, 운전면허증 | 🔴 |

| 금융 정보 | 카드사진, 계좌번호 | 🔴 |

| 업무 문서 | 계약서, 설계도, 기밀 자료 | 🔴 |

| 의료 정보 | 진단서, 처방전, 영상 | 🔴 |

| 주소 정보 | 우편물, 영수증, 청구서 | 🔴 |

6. 대안: 로컬에서 처리하는 방법

로컬 이미지 분석 도구

| 도구 | 특징 | 설치 |

|---|---|---|

| LLaVA | 오픈소스 비전-언어 모델 | pip install llava |

| BLIP | Salesforce 이미지 캡셔닝 | GitHub 다운로드 |

| CLIP | OpenAI 이미지 분류 | pip install openai-clip |

| YOLO | 객체 탐지 | pip install ultralytics |

네트워크 모니터링 실시간 확인

# 실시간 연결 모니터링

sudo tcpdump -i any -n 'host ***.com'

# DNS 쿼리 모니터링

sudo tcpdump -i any -n port 53 | grep ***

# 방화벽 로그 확인 (macOS)

log show --predicate 'eventMessage contains "***"' --last 7d

안전한 사용 모범 사례

- 로컬 우선: 가능한 로컬 도구 사용

- 네트워크 감시: 항상 연결 상태 모니터링

- 데이터 분리: 민감한 데이터는 격리된 환경에서

- 정기 확인: 업로드된 데이터 주기적으로 확인

요약: 기억해야 할 핵심 사실

⚠️ 절대 잊지 마세요

- "분석해줘"는 "올려도 돼"가 아닙니다

- 이미지는 암호화 없이 원본 그대로 업로드됩니다

- 이미지 내의 신분증, 계약서, 개인정보가 그대로 노출됩니다

- URL을 아는 사람은 누구나 원본 이미지를 다운로드할 수 있습니다

- 한번 올라간 데이터는 지워지지 않을 수 있습니다

- 설정을 바꿔도 이미 올라간 데이터는 삭제되지 않습니다

🎯 최종 권고

- 민감한 이미지는 절대 AI 도구에 맡기지 마세요

- 외부 도구 사용 전 반드시 네트워크를 모니터링하세요

- 가능한 로컬 도구를 사용하세요

- 데이터 유출이 의심되면 전문가의 도움을 받으세요

⚠️ 면책 조항

본 가이드를 따르면서 발생하는 모든 결과에 대한 책임은 전적으로 사용자 본인에게 있습니다. 이 문서는 보안 인식 제고 및 교육 목적으로 참고용으로 제공되며, 작성자는 본 정보의 사용으로 인해 발생하는 어떠한 손해나 문제에 대해 책임지지 않습니다.

금지 사항:

- 본 내용을 악의적인 목적으로 사용하는 것을 엄격히 금지합니다.

- 타인의 권리를 침해하거나 불법적인 활동에 사용하는 것을 금지합니다.

- 상업적 목적의 무단 복제나 재배포를 금지합니다.

- 본 가이드의 내용을 근거로 특정 기업이나 서비스에 대해 법적 분쟁을 제기하는 것을 금지합니다.

본 가이드의 내용은 학습 및 교육 목적으로만 사용해야 합니다.